Injection SQL: définition

Lisez nos exemples d’injection SQL pour comprendre comment fonctionnent les attaques SQL

En bref

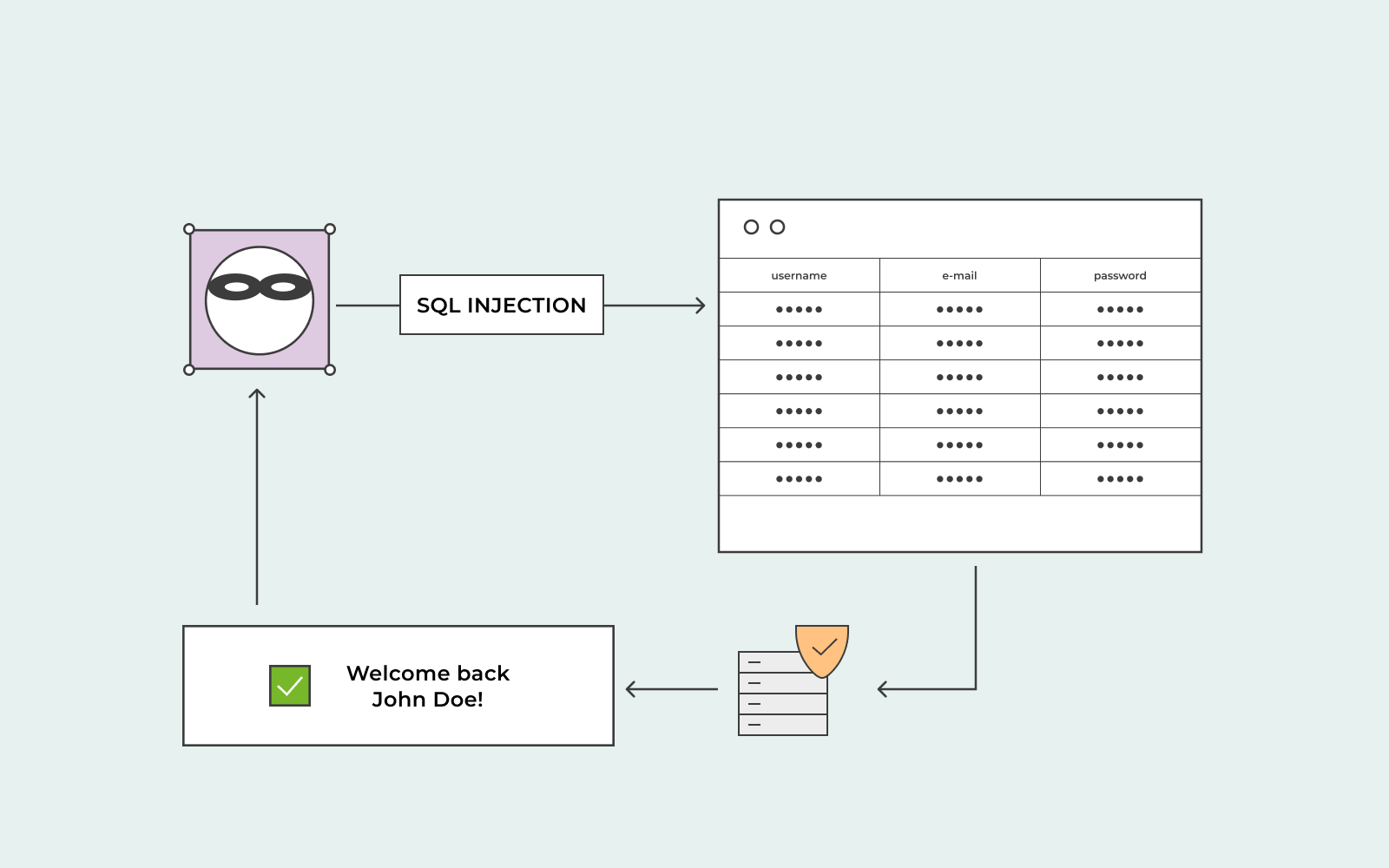

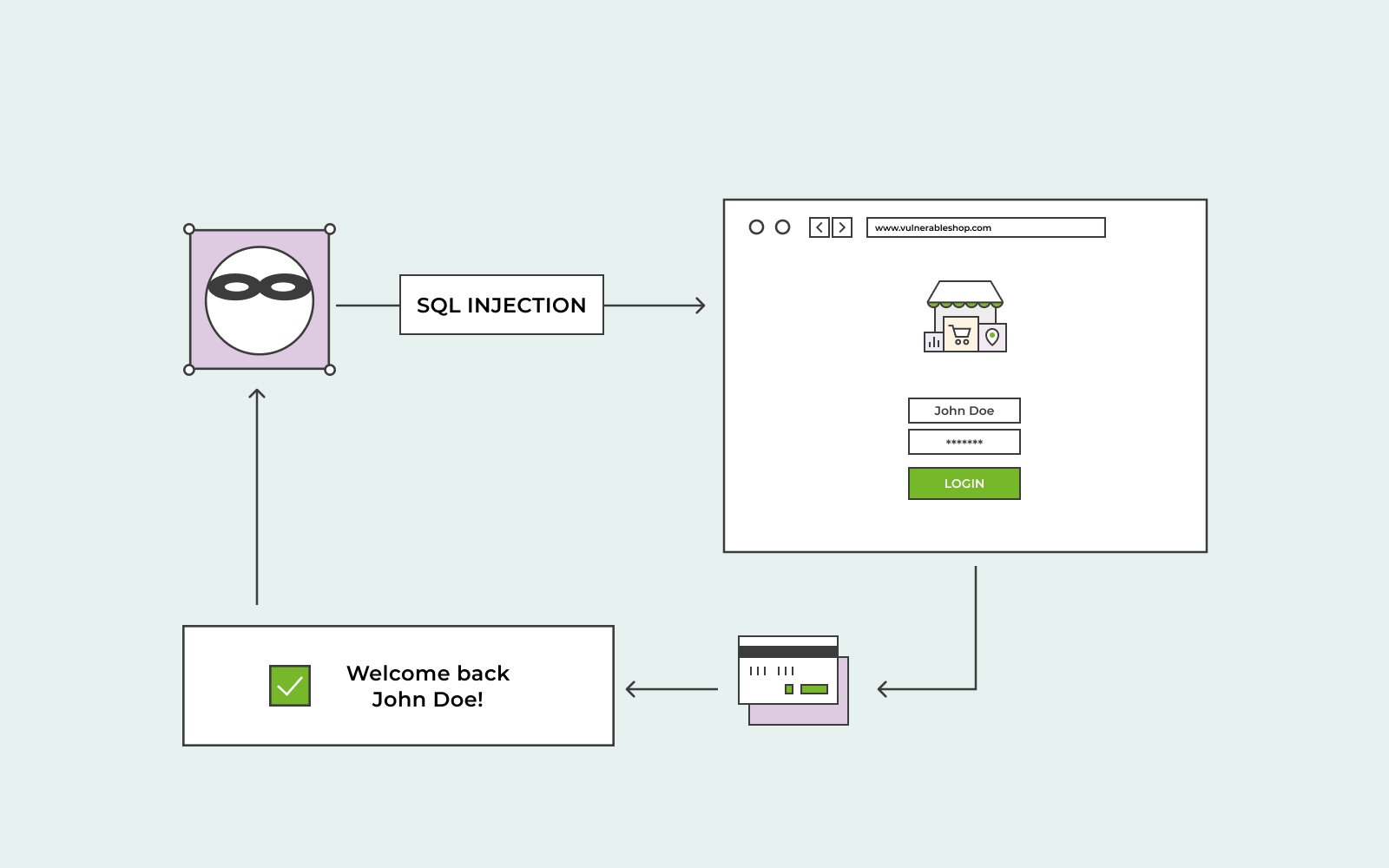

L’injection SQL est un type de cyberattaque dans laquelle un pirate informatique utilise un code malveillant pour manipuler la base de données d’un site Web et accéder à des informations sensibles.

Le langage de requête structuré, également connu sous le nom d’injection SQL, est une vulnérabilité de sécurité Web qui permet des attaques. Une attaque par injection SQL permet à un pirate de voir des données dont il n’est pas au courant ou sur lesquelles il ne peut pas mettre la main. Les données sont sensibles car il peut s’agir de données appartenant à des utilisateurs ou de données auxquelles l’application peut accéder.

Que veut le pirate avec les données? Généralement, le pirate supprimera les données de l’application Web ou les modifiera complètement pour causer des problèmes et modifier le comportement.

Dans certains cas, l’attaquant effectuera une attaque par injection SQL sur le serveur de l’application Web pour compromettre sa fonction.

Quel est l’impact d’une attaque par injection SQL?

De nombreuses entreprises sont lésées par les attaques par injection SQL, même les grandes entreprises. Si votre entreprise est victime d’une attaque par injection SQL, il va sans dire que cela aura un impact négatif sur votre entreprise. Votre entreprise perdra entre autres les informations privées des utilisateurs, ce qui est terrible pour la réputation de votre entreprise. En outre, il est illégal de perdre ce type d’informations en raison de la loi sur la protection des données. Par conséquent, il est essentiel de prendre des mesures préventives pour éviter une attaque.

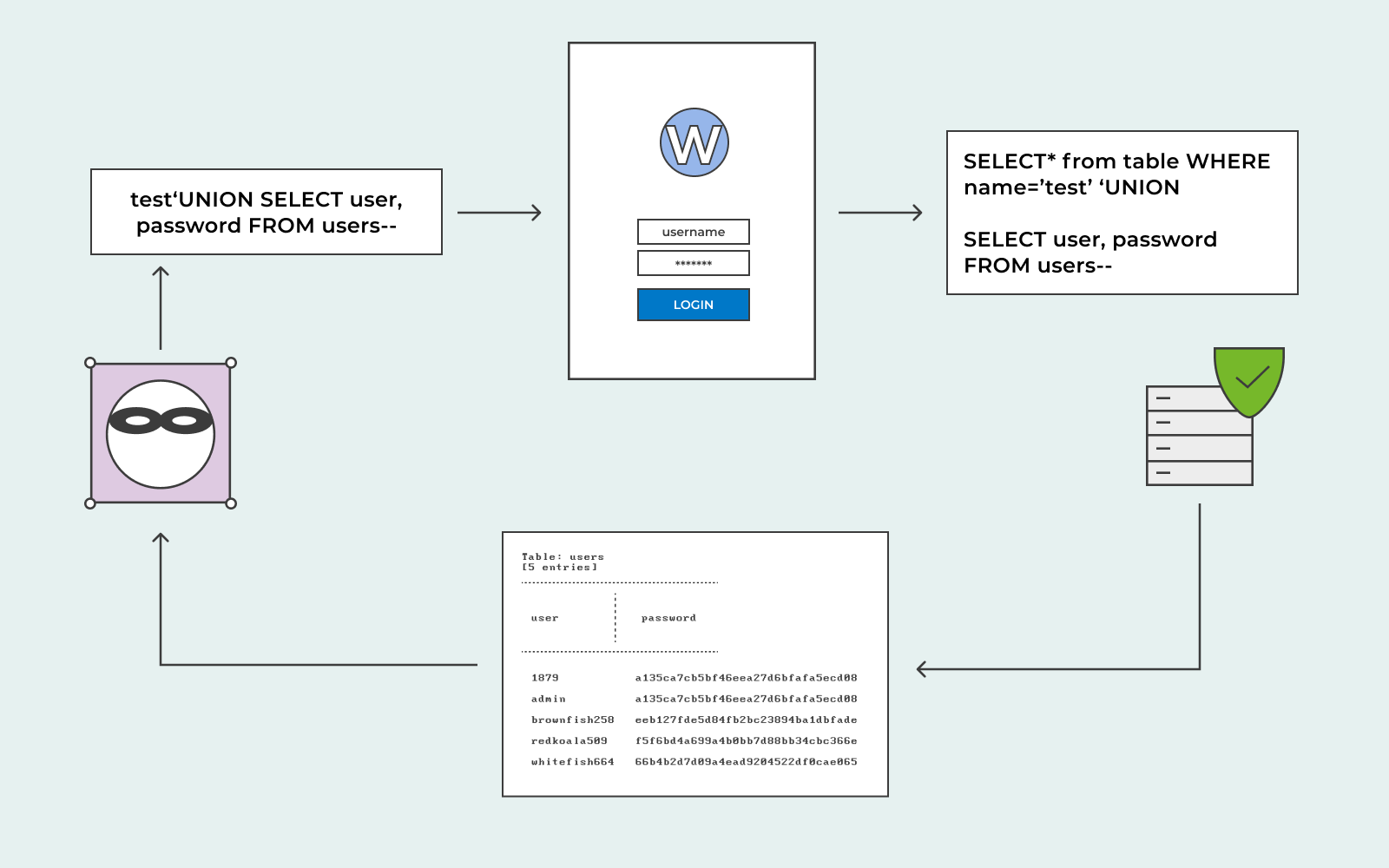

Exemple d’attaque par injection SQL

Un exemple d’attaque peut être la chose suivante. Disons que vous avez un site de commerce électronique. Vous avez une catégorie dédiée à la vente de baskets. Un utilisateur est intéressé par l’achat de baskets, il visite donc cette catégorie sur votre site Web. Lorsque l’utilisateur clique sur la catégorie, son navigateur demande:

https://fake-website.com/products?catgory=baskets.

Votre application Web effectuera une requête SQL afin de recevoir des informations pertinentes sur cette catégorie à partir de la base de données.

La requête SQL se lira très probablement comme suit:

Sélectionnez * PARMI LES produits OÙ category = ‘baskets’ ET released = 1

À cet instant, la requête SQL demande à la base de données de renvoyer les détails de la catégorie de produits que vous avez, en particulier votre catégorie de baskets.

Libéré = 1 est une restriction. Ce 1 est là pour cacher les produits qui n’ont pas encore été lancés. Par exemple, vous avez d’autres variantes de baskets que vous souhaitez libérer plus loin sur la ligne. Le 1 veillera à ce qu’ils ne soient pas accessibles au public.

Votre application Web n’a peut-être aucun moyen de se protéger contre une attaque par injection SQL. Ainsi, un attaquant peut, malheureusement, attaquer d’une manière comme celle-ci:

https://fake-website.com/products?catgory=baskets”–

Cela se traduira par une requête SQL qui ressemble à ceci:

Sélectionnez * PARMI les produits OÙ category = ‘baskets’ AND ‘ ET released = 1

La séquence de tirets doubles est un indicateur de commentaire qui indique que la requête est un commentaire. Et si le système croit que la requête est un commentaire, il ne peut pas savoir qu’il s’agit d’une attaque. Par la suite, le double tiret supprimera le reste de la requête (ET released = 1), ce qui, en retour, libérera des informations sur tous vos produits de votre catégorie. Même ceux qui n’ont pas encore été rendus publics.

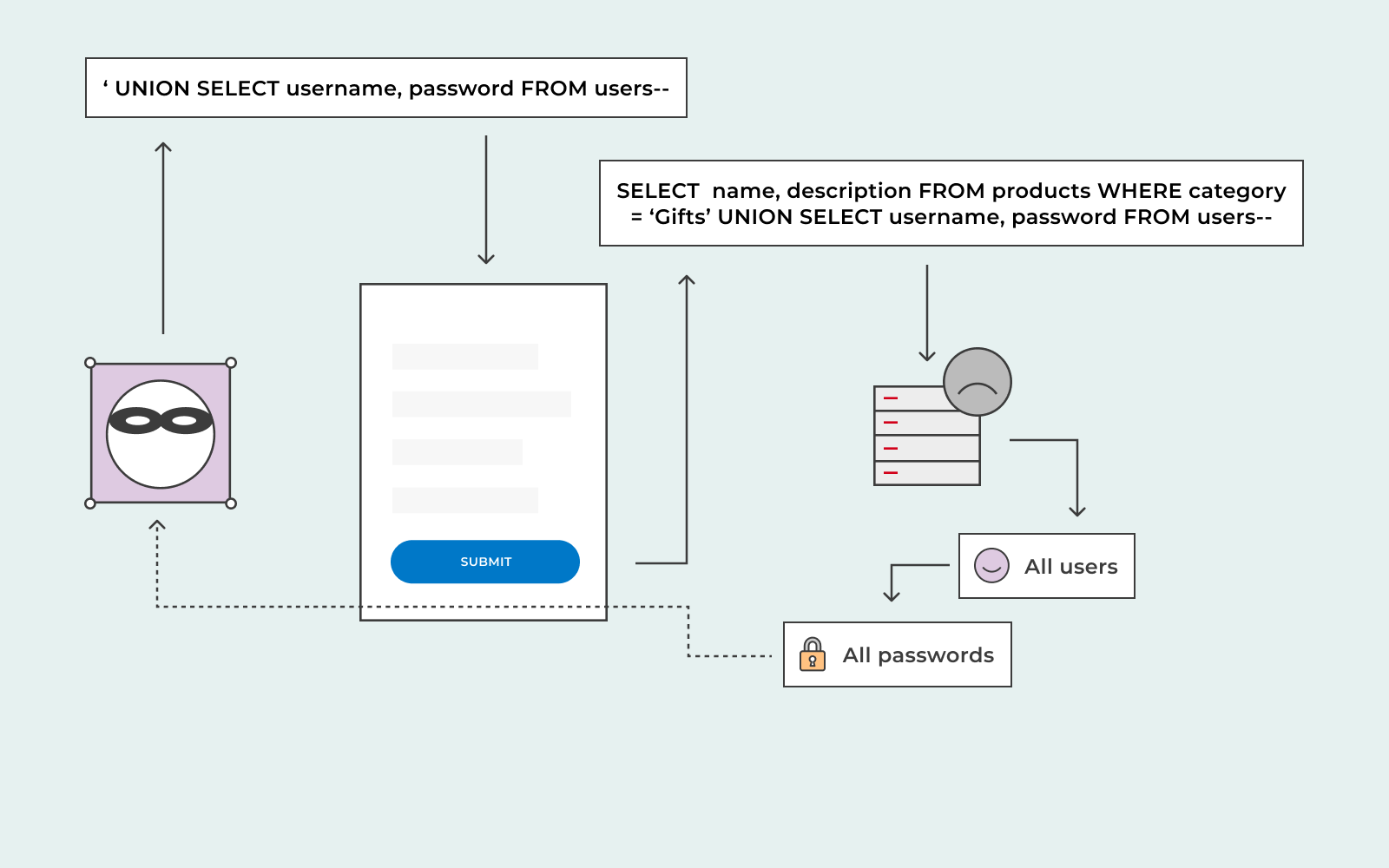

De plus, l’attaquant peut envoyer une attaque SQL pour voir tout ce que vous vendez sur votre site Web; tous vos autres articles dans d’autres catégories.

L’attaquant attaquera de cette façon:

https://fake-website.com/products?catgory=baskets’ + OU + 1=1–

Cela se traduira par une requête SQL qui ressemble à ceci:

Sélectionnez * PARMI LES produits OÙ category = ‘Baskets’ OU 1 = 1– ‘ ET publié = 1

L’envoi de cette requête renverra des informations sur tous les éléments de votre site Web.

Il existe de nombreuses autres façons pour un attaquant d’effectuer une attaque par injection SQL. Abordons-les brièvement.

- Booléenne

L’attaquant enverra une requête SQL pour renvoyer rapidement un résultat de la base de données. En utilisant cette méthode booléenne, l’attaquant peut déterminer si le résultat renvoyé était vrai ou faux.

- Temporisation

L’attaquant enverra une requête pour faire attendre la base de données; cela créera un délai. En utilisant cette méthode, l’attaquant saura si la requête qu’il a envoyée était vraie ou fausse en fonction du temps nécessaire à la base de données pour répondre.

- Réseau hors bande

L’attaquant peut effectuer une attaque hors bande si le serveur utilisé par la base de données possède certaines fonctionnalités nécessaires. L’attaquant retirera des données via le canal hors bande et les placera ailleurs. Ce type d’attaque compte sur le serveur pour créer une requête DNS ou HTTP pour transférer les données privées à l’attaquant.

Attaques par injection SQL

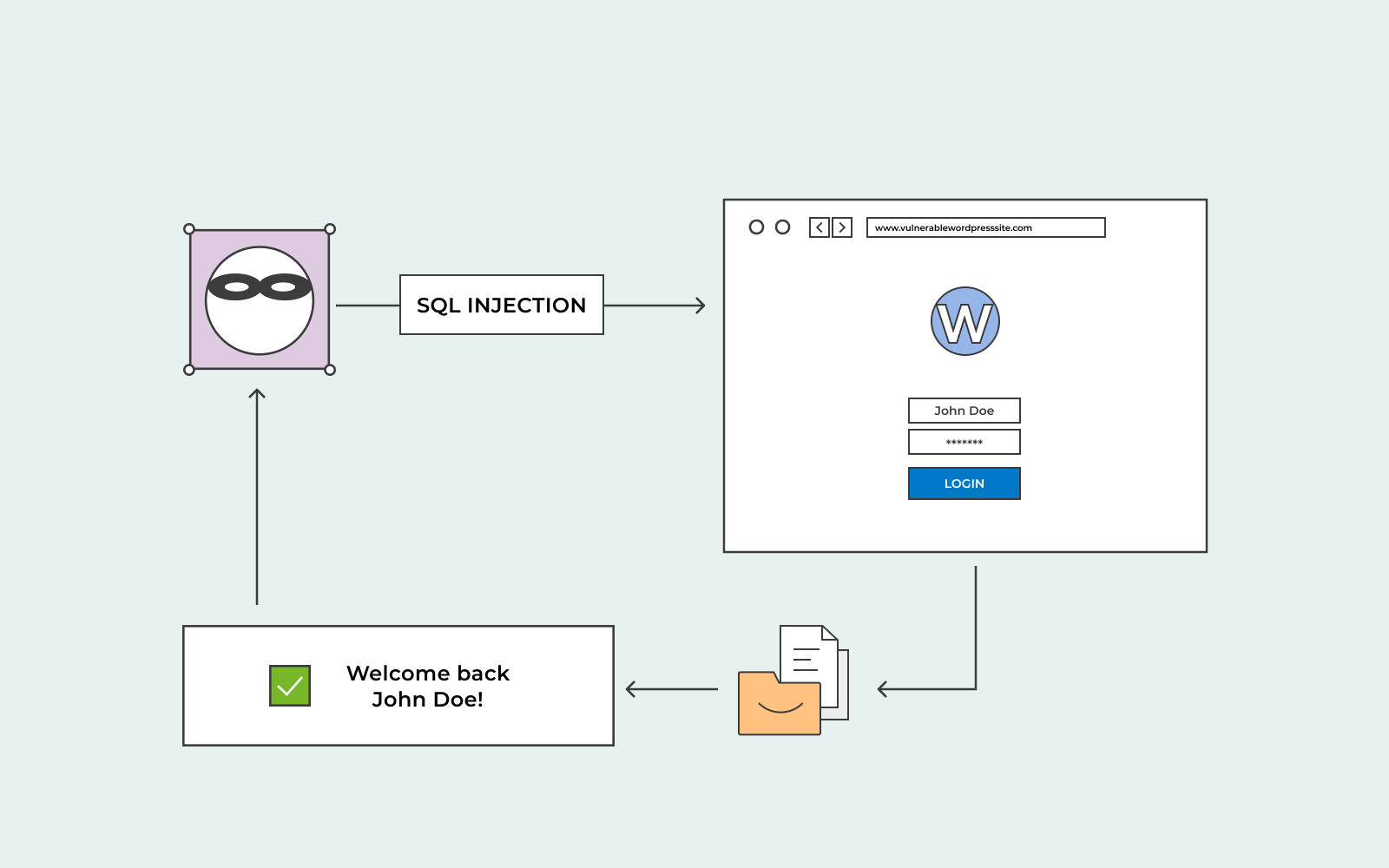

Les attaques par injection SQL les plus courantes se trouvent dans la clause where d’une requête select. Cependant, cela peut également se produire dans différents types de requêtes. Il peut s’agir d’instructions de mise à jour, d’instructions d’insertion, d’instructions de sélection et de clause de classifications.

Comment prévenir les attaques par injection SQL?

Vous pouvez prendre des mesures dès aujourd’hui! La majorité des vulnérabilités d’injection SQL peuvent être trouvées rapidement.

- Scanner

Utiliser un scanner de vulnérabilités web de Burp suites. Vous pouvez utiliser ce scanner en configurant des tests par rapport à chaque point d’entrée de l’application.

Vous pouvez rechercher des erreurs, des différences systématiques et les réponses de l’application que vous recevez.

- Validation des entrées et WAF

Écrivez un code qui peut identifier les utilisateurs illégitimes. Cependant, ce n’est pas une méthode à l’épreuve des balles lorsqu’elle est utilisée seule. Cela peut créer beaucoup de faux positifs. La mise en œuvre de cette méthode tout en utilisant un pare-feu d’application Web peut être efficace. Le WAF filtrera les menaces SQLI et autres menaces en ligne.

Lorsque le WAF reçoit l’indice d’un utilisateur illégitime, il vérifiera d’abord les données IP avant de bloquer la demande. Ainsi, si les données IP ont une mauvaise réputation, elles seront bloquées sur cette base.

Restez en sécurité !

Sécurité, performance, simplicité : tout commence ici !

Hébergez votre site sur des serveurs rapides, sécurisés et fiables. Choisissez un hébergement à la hauteur de votre réussite !

Hébergez votre site maintenant- Serveurs SSD hautes performances

- Tableau de bord facile à utiliser

- Website Builder gratuit

- Certificat SSL gratuit

- Sauvegarde quotidienne

- Assistance 7j/7, 24h/24